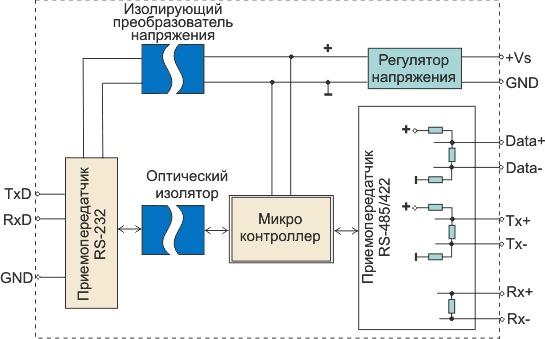

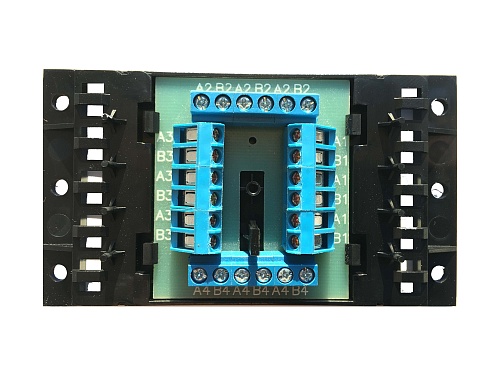

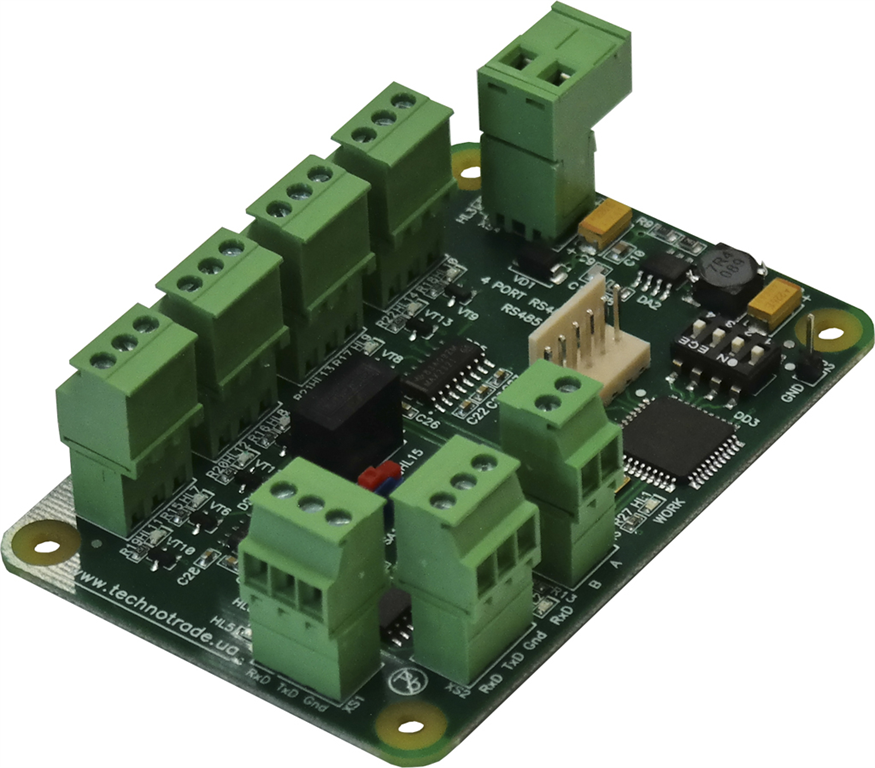

Преобразователь интерфейсов - Преобразователи интерфейсов (RS-232, RS-485, RS-422, Opto, Ir, Etherne

Прайс 23,11,2015

Габаритные размеры 29х39х5 см. Deepcool Beta AMD!!!! Pro внешняя, USB: 2. Радиус действия беспроводной связи — 10 метров 33 фута. Совместимость клавиатуры с мультимедийными устройствами для телевизора.

Для входа укажите ваш телефон. Поле заполнено неверно Введите номер телефона в числовом формате. Нужна помощь? Назад Для входа в аккаунт подтвердите номер телефона: , указав четырёхзначный код из смс.

![Аппаратный хакинг: взлом реальных вещей [1 ed.] - натяжныепотолкибрянск.рф](https://net-optic.ru/files/models/01-432/no-s432_m.jpg)

Книга по аппаратному взлому поможет вам проникнуть внутрь устройств, чтобы показать, как работают различные виды атак, а. Russian Pages Year Table of contents : Об авторах О научном редакторе Предисловие Благодарности Введение Как выглядят встроенные устройства Способы взлома встроенных устройств Что такое аппаратная атака Для кого эта книга Структура книги От издательства Глава 1. Следим за здоровьем. Введение в безопасность встроенных систем Аппаратные компоненты Компоненты ПО Загрузочный код Загрузчик Доверенная среда выполнения ОС и доверенные приложения Образы прошивки Основное ядро ОС и приложений Моделирование аппаратных угроз Что такое безопасность Дерево атак Профилирование атакующих Типы атак Программные атаки на аппаратные средства Атаки на уровне печатной платы Логические атаки Неинвазивные атаки Чип-инвазивные атаки Активы и цели безопасности Конфиденциальность и целостность двоичного кода Конфиденциальность и целостность ключей Удаленная проверка загрузки Конфиденциальность и целостность персональных данных Целостность и конфиденциальность данных с датчика Защита конфиденциальности контента Безопасность и отказоустойчивость Меры противодействия Защита Обнаружение Реагирование Пример дерева атак Идентификация против эксплуатации Масштабируемость Анализ дерева атак Оценка путей аппаратных атак Раскрытие проблем безопасности Резюме Глава 2.